请尽快更新:新漏洞可攻破微软 Win10 / Win11 BitLocker 加密防线,窃取敏感数据 |

|

珠江路在线

2025年1月27日

【

转载

】征途私服发布网

|

|

本文标签:微软,Win11,Win10 |

1 月 27 日 信息,福布斯(forbes)昨日(1 月 26 日)公布博文,报导称微软 Windows 10、Windows 11 系统中,Windows BitLocker 加密系统存在 漏洞, 能够招致包含密码在内的敏感数据以未加密的 模式泄露 。

该 漏洞追踪编号为 CVE-2025-21210,重要缘由是 BitLocker 所依赖的 AES-XTS 加密机制 。相 比较前代 AES-CBC,AES-XTS 加密机制在密文被更改时,会随机化明文, 实际上让定向操作不可行 。

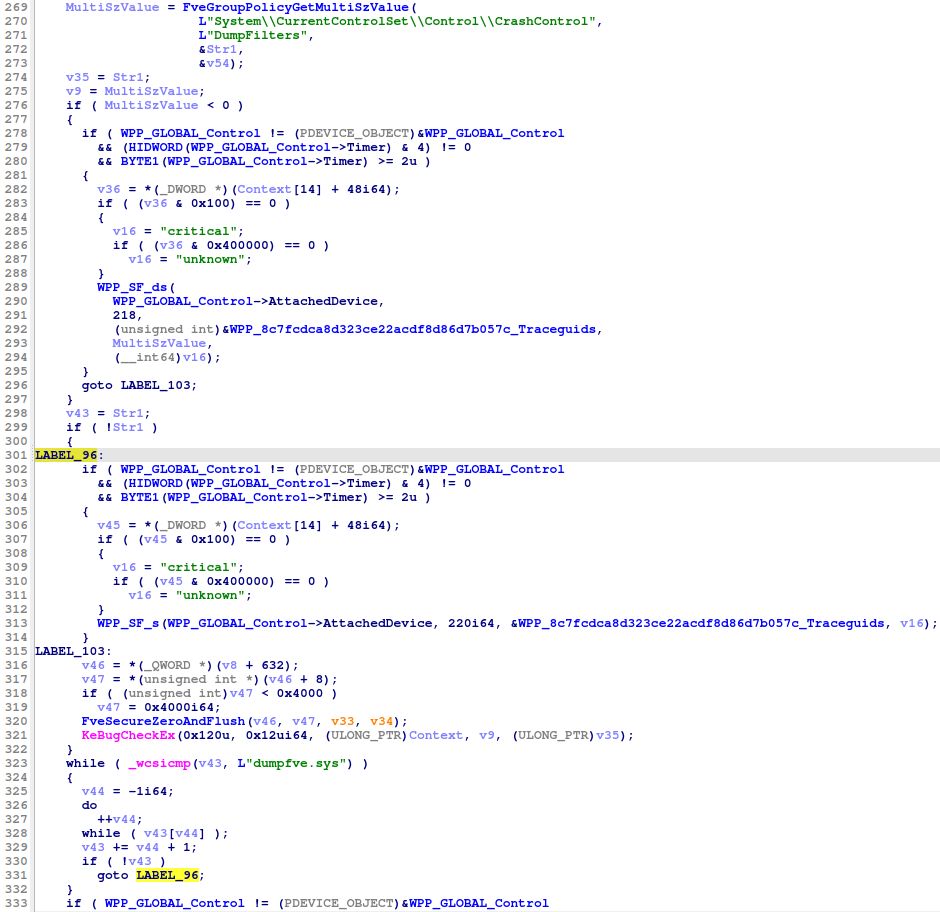

不过 AES-XTS 也并非无懈可击,该 漏洞利用 BitLocker 解决 瓦解转储配置的设计缺点,通过 毁坏单个注册表项(HKLMSystemControlSet001ControlCrashControl), 袭击者 能够禁用 dumpfve.sys 瓦解转储过滤器驱动程序 。

这将强制 Windows 内核将未加密的休眠镜像

直接写入磁盘,而这些镜像通常包含来自 RAM 的敏感数据,例如密码、加密密钥和个人信息 。

援引博文介绍, 袭击 波及两个 要害阶段:

鉴别 指标位置: 袭击者必须确定与 要害注册表项或数据 构造对应的准确磁盘偏移量 。这是通过 视察加密磁盘在多个状态下的密文 变迁来实现的 。

随机化密文块:一旦确定 指标位置, 袭击者就会 毁坏特定的密文块 。在 AES-XTS 模式下,这会随机化相应的明文块,而不会影响 其余块 。

该 漏洞在 能够物理 拜访 设施的状况下组成重大风险 。例如:

企业 间谍 运动: 袭击者 能够利用此缺点窃取配置了仅 TPM BitLocker 掩护的笔记本 。

数据 复原滥用:假如未 施行适当的安全措施,则送去维修或回收的 设施可能会成为 袭击 指标 。

微软已通过公布更新版本的 fvevol.sys 驱动程序解决了此 漏洞 。该补丁引入了一种验证机制,确保 dumpfve.sys 依然列在 DumpFilters 注册表值中 。假如它 迷失或 败坏,Windows 将在启动过程中马上 瓦解,从而 预防未加密的数据被写入磁盘 。

微软已于 1 月补丁礼拜二 运动日公布补丁修复了此 漏洞,强烈 提议全部 Windows 消费者尽快安装最新的安全更新,以 掩护自己的数据安全 。